Ingénieur architecte cybersécurité chez SPIE ICS, Nicolas Barbat identifie dix menaces majeures sur l’annuaire Active Directory et préconise de démarrer par le guide de recommandations de l’ANSSI.

Depuis 2022 chez SPIE ICS, j’aide nos clients à faire face à un nombre croissant de cybermenaces, à détecter et à parer leurs failles système, à renforcer et à cloisonner leur annuaire. Ce recul et mon expérience préalable dans l’armée de l’air et de l’espace m’ont permis d’identifier et d’adresser dix menaces critiques sur l’Active Directory.

- L’obsolescence système

Omniprésente, la dette technique concerne tous les équipements IT. Un héritage lourd à porter du point de vue de la cybersécurité. L’état des lieux aide l’entreprise à prendre les bonnes mesures comme les mises à jour des serveurs et équipements réseau. SPIE ICS remplace souvent d’anciennes versions d’annuaire et d’anciens protocoles Kerberos par des plus récents comme SAML et OAuth. Tout mécanisme ne respectant pas les normes de sécurité, d’interopérabilité et de conformité réglementaire est caduc et présente un risque élevé. - La réutilisation de mots de passe

Attention à cette mauvaise pratique encore trop courante chez les utilisateurs, qu’ils soient stagiaires, sous-traitants, salariés, ou même décideurs. Les administrateurs, eux aussi, doivent renouveler leurs mots de passe régulièrement car leurs accès sont particulièrement étendus et recherchés. La mise en place d’authentification multifacteurs s’accompagne d’une sensibilisation et de règles claires pour garantir son adoption et améliorer le niveau de sécurité. - Le ransomware et les attaques ciblées

On recense un nombre croissant d’attaques ciblées, désormais automatisées à l’aide d’IA. L’attaquant s’entoure de services et de compétences complémentaires pour mener une escalade de privilèges via l’annuaire de l’organisation. Lorsqu’il a identifié des données sensibles, il les chiffre et menace d’en divulguer une partie, si la rançon n’est pas payée, accentuant ainsi la pression sur les dirigeants. C’est la double-extorsion. - Une mauvaise posture de sécurité

Les configurations systèmes par défaut sont insuffisantes. La mise en place de nouvelles règles, outils et procédures peut renforcer la sécurité de l’annuaire. Une autre bonne pratique consiste à cloisonner les identités à travers une segmentation d’annuaires, une gestion dédiée aux comptes à privilèges ou un bastion pour les connexions à distance. Outre une authentification à plusieurs facteurs (2FA/MFA), SPIE ICS recommande de former régulièrement les administrateurs et les responsables de projets IT pour prévenir les failles. - Des compétences et des ressources trop limitées.

De nombreuses failles proviennent d’une consolidation maladroite ou d’un script rédigé rapidement faute de temps ou de compétences internes. SPIE ICS apporte une assistance technique et des ressources en soutien du SI pour renforcer les infrastructures de l’entreprise. Même ponctuelle, l’intervention en régie oriente et épaule l’équipe IT. Une boîte à outils de cybersécurité aide à relever le niveau de sécurité. Les actions à mener sont classées par priorité et les tâches suivies régulièrement.

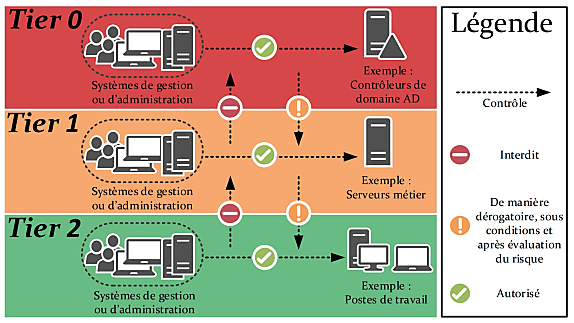

Le cloisonnement système en trois niveaux de confiance

est recommandé par le guide de sécurisation de l’AD de l’ANSSI.

- Des règles d’hygiène informatique négligées

L’annuaire Active Directory forme un référentiel de services, d’objets connectés et d’identités numériques, un élément à sécuriser avant toute chose. De l’audit de sécurité à la rédaction d’une charte d’usages informatiques, SPIE ICS et ses partenaires aident les équipes IT à segmenter et configurer correctement les réseaux et sous-réseaux et à propager de bonnes pratiques d’hygiène et d’authentification. Une sauvegarde automatique et régulière des contrôleurs de domaine protègera l’annuaire. En limitant les comptes à privilèges ou en adoptant une solution de gestion d’accès privilégiés, on réduira le risque de compromission de l’annuaire. - Des fusions-acquisitions trop rapides

La consolidation d’annuaires, après une fusion ou une acquisition, est souvent maladroite et précipitée. SPIE ICS aide à comparer et à analyser les stratégies de groupe existantes, à documenter les paramètres de sécurité, les politiques d’accès et les configurations réseau, afin de définir et de déployer des règles et stratégies communes. Les administrateurs et les utilisateurs sont sensibilisés aux risques de sécurité. - Ignorer le compte KRBTGT de l’AD

Bien qu’il soit désactivé en apparence, ce compte de l’Active Directory est indispensable au bon fonctionnement de l’annuaire. Il contribue à gérer l’authentification des comptes via la signature de tickets Kerberos. Comme il dispose de son propre mot de passe, inconnu de l’administrateur, nous recommandons de le réinitialiser à l’aide d’un utilitaire dédié au moins deux fois par an, pour contrer les attaques dites de ticket d’or qui ciblent précisément l’annuaire Active Directory. - Conserver le paramètre UDJ par défaut

Tout domaine Active Directory dispose du paramètre Unrestricted Domain Join autorisant la création, par défaut, de dix machines par utilisateur du domaine. Nous recommandons de mettre ce paramètre à zéro pour éviter l’attaque UDC Shadow via laquelle un attaquant peut tenter d’usurper le contrôleur de domaine, créer un poste fantôme, récupérer les requêtes d’authentification des utilisateurs et des administrateurs, puis s’infiltrer dans le système d’information. - Négliger la maintenance des GPO

Les GPO (Group Policy Objects) sont créés et gérés de façon centralisée au travers d’une console Windows Server. Ces objets sont en lien avec les domaines, sites et unités organisationnelles de l’Active Directory. Des paramètres sont appliqués aux ordinateurs et aux utilisateurs en fonction de leur appartenance à ces entités. Au fil des ans, les GPO s’accumulent, au point de rendre leur compréhension complexe et d’ouvrir des failles de sécurité. Nous recommande le nettoyage régulier des GPO et suggérons un utilitaire graphique de visibilité pour faciliter leur maîtrise.

Des ateliers de 2 heures efficaces

Après l’état des lieux, SPIE ICS établit un cahier des charges précisant le périmètre d’actions à mener, au travers d’ateliers courts et constructifs. Ces workshops révèlent des problèmes d’organisation et d’exploitation. Ils contribuent à prioriser les actions et à renforcer l’infrastructure et les annuaires de l’organisation. La mise en place d’un bastion pour les connexions à distance ou la création d’un SOC interne, la gestion des alertes puis la réponse aux incidents complètent ces efforts.