TikTok enfreint la législation européenne sur les services numériques. Incompatible avec le DSA (Digital Services Act) applicable depuis février 2024, la plateforme chinoise sera sanctionnée, prévient la Commission Européenne. Bruxelles pointe ce jour la dépendance aux médias sociaux et en particulier les dégâts provoqués par les mécanismes de TikTok (notifications, recommandations et lecture automatique de […]

Auteur/autrice : la Rédaction

Cadrer chaque collecte de données numériques

Près d’un millier de DPO, délégués à la protection des données, sont attendus lors de la 20e édition de l’Université des DPO, le rendez-vous annuel de l’AFCDP (Association Française des Correspondants à la Protection des Données à Caractère Personnel) prévu les 5 et 6 février 2026, à La Maison de la Chimie à Paris. Président […]

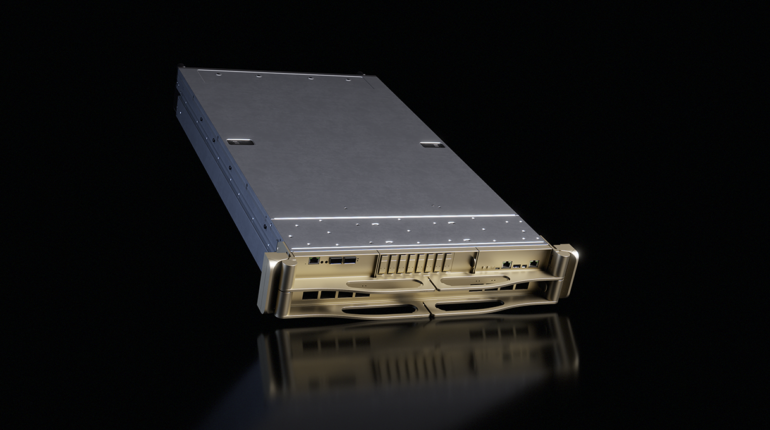

Nvidia généralise le liquid cooling pour booster l’IA

Finie la ventilation des racks pour l’inférence des services IA. Refroidi par un fluide intégré, le cluster Vera Rubin de Nvidia soutient les systèmes d’agents les plus exigeants. En pleine effervescence, les derniers processeurs multicœurs pour l’IA sont en train de redessiner les PC portables. Ils s’attaquent désormais aussi au design des datacenters où l’on […]

Lutter à armes égales avec les attaquants

Directeur de la Sécurité, de l’architecture et de la stratégie technologique à la Caisse des dépôts, Christophe Cavrot doit sécuriser un périmètre élargi d’infrastructures. Face aux cyberattaques ciblées et augmentées par l’IA, il cherche à lutter à armes égales avec les attaquants. Le SOC devient augmenté et partiellement autonome en se fondant notamment sur les […]

Gatewatcher traite les menaces en temps réel

CEO et cofondateur de Gatewatcher, Jacques de La Rivière confirme l’importance croissante des réactions en temps réel face aux cybermenaces augmentées par l’IA. Qu’est-ce qui distingue votre offre de celle d’autres éditeurs spécialisés ? Jacques de La Rivière : Nous sommes le premier éditeur de plateforme NDR (Network Detection and Response) à proposer un outil […]

Akidaia prône le contrôle d’accès hors ligne

Un facteur clé de succès du contrôle d’accès physique résiderait-il dans le mode déconnecté ? Le CEO d’Akidaia, Gaël Lededantec en est persuadé. Suite au récent cambriolage du Louvre, de nombreux sites sensibles révisent les vulnérabilités de leur système de contrôle d’accès, leur surveillance et leur traçabilité. « En terme d’architecture, les systèmes n’ont guère évolué […]